电脑防护黑客入侵的五大教程

时间:2019-08-26 15:32:25 作者:Bill 浏览量:76

电脑防护黑客入侵的五大教程

人们的生活水平提高,人们的生活和工作中,越来越离不开电脑,电脑已经成为我们生活的一部分,我们如何更好的使用电脑,需要我们对电脑有个更好的了解,那么小编今天就带领大家一起学习电脑防护黑客入侵的五大教程。

本文的意图不是让你成为网络防护方面的专家。它仅仅是介绍黑客经常运用的一些进犯方式。有了这些资料的协助,安全专家能够更好地进行预备,以便在呈现安全事情时,能够更轻松地找出敌人终究在哪里以及在做什么?

工具/质料

电脑

办法/进程

第一阶段:查找查找或许是耗费时刻最长的阶段,有时刻或许会持续几个星期甚至几个月。黑客会运用各种渠道尽或许多的了解企业类型和工作模式,包含下面列出这些范围内的信息:互联网查找社会工程垃圾数据搜寻域名办理/查找服务非侵入性的网络扫描这些类型的活动因为是处于查找阶段,所以归于很难防范的。很多公司供给的信息都归于很容易在网络上发现的。而职工也往往会遭到诈骗而无意中供给了相应的信息,跟着时刻的推移,公司的组织结构以及潜在的缝隙就会被发现,整个黑客进犯的预备进程就逐步接近完成了。不过,这里也供给了一些你能够挑选的维护办法,能够让黑客进犯的预备工作变得愈加困难,其间包含了:确保体系不会将信息走漏到网络上,其间包含:软件版本和补丁级别电子邮件地址要害人员的姓名和职务确保纸质信息得到妥善处理接受域名注册查询时供给通用的联络信息禁止对来自周边局域网/广域网设备的扫描企图进行回应

电脑防护黑客入侵的五大教程图1

第二阶段:扫描一旦进犯者对公司网络的具体状况有了足够的了解,他或她就会开端对周边和内部网络设备进行扫描,以寻找潜在的缝隙,其间包含:开放的端口开放的应用服务包含操作体系在内的应用缝隙维护性较差的数据传输每一台局域网/广域网设备的品牌和型号在扫描周边和内部设备的时刻,黑客往往会遭到侵略防护(IDS)或侵略检测(IPS)解决方案的阻挠,但状况也并非总是如此。老牌的黑客能够轻松绕过这些防护办法。下面供给了避免被扫描的办法,能够在全部状况运用:关闭全部不必要的端口和服务要害设备或处理灵敏信息的设备,只容许呼应经过核准设备的恳求加强办理体系的操控,禁止直接拜访外部服务器,在特别状况下需要拜访的时刻,也应该在拜访操控列表中进行端到端衔接的操控确保局域网/广域网体系以及端点的补丁级别是足够安全的

电脑防护黑客入侵的五大教程图2

第三阶段:取得权限进犯者取得了衔接的权限就意味着实际进犯现已开端。通常状况下,进犯者挑选的方针是能够为进犯者供给有用信息,或许能够作为进犯其它方针的起点。在这两种状况下,进犯者都必须取得一台或许多台网络设备某种类型的拜访权限。除了在上面提到的维护办法外,安全办理人员应当尽全部努力,确保最终用户设备和服务器没有被未经验证的用户容易衔接。这其间包含了回绝具有本地体系办理员权限的商业客户以及对域和本地办理的服务器进行密切监测。此外,物理安全办法能够在发现实际进犯的企图时,拖延侵略者足够长的时刻,以便内部或许外部人员(即保安人员或许执法组织)进行有效的反响。最后,我们应该清晰的一点是,对高度灵敏的信息来说进行加密和维护是非常要害的。即便因为网络中存在缝隙,导致进犯者取得信息,但没有加密密钥的信息也就意味着进犯的失败。不过,这也不等于仅仅依托加密就能够确保安全了。关于脆弱的网络安全来说,还或许存在其它方面的风险。举例来说,体系无法运用或许被用于违法,都是或许发生的状况。

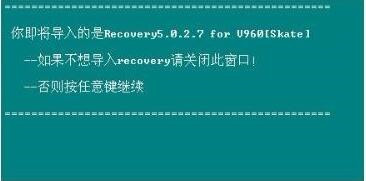

电脑防护黑客入侵的五大教程图3

第四阶段:坚持衔接为了确保进犯的顺利完成,进犯者必须坚持衔接的时刻足够长。尽管进犯者抵达这一阶段也就意味他或她已成功地规避了体系的安全操控办法,但这也会导致进犯者面临的缝隙添加。关于侵略防护(IDS)或侵略检测(IPS)设备来说,除了用来对侵略进行检测外,你还能够运用它们进行挤出检测。下面便是侵略/挤出检测办法一个简略的例子,来自理查德·帕特里克在2006年撰写的《挤出检测:内部侵略的安全监控》一书的第三章:挤出检测图解。它包含了:对通过外部网站或内部设备传输的文件内容进行检测和过滤对运用未遭到操控的衔接到服务器或许网络上的会话进行检测和阻挠寻找衔接到多个端口或非标准的协议寻找不符合惯例的衔接参数和内容检测异常网络或服务器的行为,特别需要关注的是时刻间隔等参数

相关资讯

相关软件

- 高配电脑玩英雄联盟FPS异常的解决方法

- DNF玩不到三分钟就闪退?DNF闪退的解决方法

- 把Windows系统安装到U盘随身使用官方方法教...

- “微软被黑”,Win10致命漏洞世界各国惨受影...

- 教程来了,来自微软官网

- 苹果安装Windows系统教程,so easy!

- Microsoft微软悄然调整:Win10内部代号启用...

- JavaScript教程:JavaScript语法

- Structured Query Language教程:SQL语法

- Python的3.0版本教程

- 电脑防护黑客入侵的五大教程

- 最常用的cmd命令教程你知道多少?

- VBScript简称VBS的相关教程

- “微软被黑”,Win10致命漏洞世界各国惨受影...

- MIUI10新功能:来电秀炫酷上线,一键设置视...

- 除了可能暗藏iPhone 11发布日期,iOS 13 Be...

- 华为手机新增视频来电秀功能,简单设置即可...

- 原来,记账也可以很简单限时免费 记账日记 ...

- iOS系统和安卓系统对比,有哪些优势和不足?...

- 再见天天快报腾讯又一重磅产品疑被放弃!